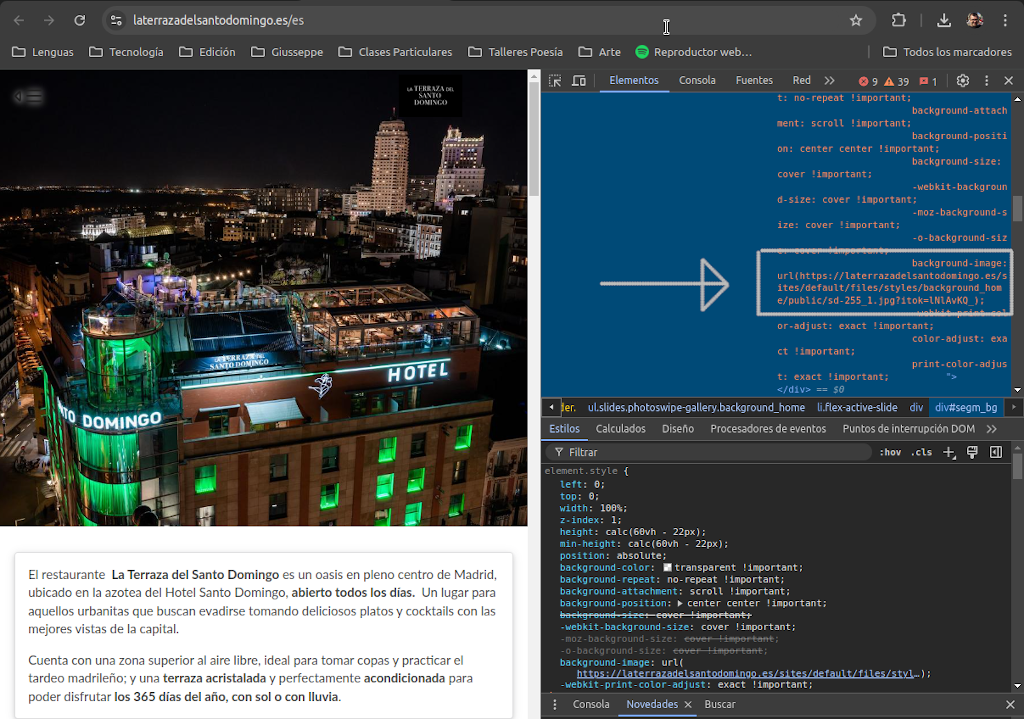

Toquitear este archivito clave en un servidor web es un infierno en vida.

A la mínima te cargas lo que no está escrito.

Es una pesadilla sobre la que he tenido que aprender algo para que estas webs que manejo desde hace décadas dejen de dar problemas en el «rating» de webs sospechosas.

Ahora tengo esta versión instalada que no tengo muy claro que sea la que tengo que tener, pero al menos es funcional (aunque todas las webs parecen ir más lentas), además de tener mejor fama (Rating A) según https://securityheaders.com/

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

</IfModule>

<IfModule mod_headers.c>

# Tell the browser to attempt the HTTPS version first

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains"

## Cabecera X-XSS-Protection para evitar ataques XSS en IE y Chrome

Header set X-XSS-Protection "1; mode=block"

## Cabecera X-Frame-Options para mejorar la seguridad

# X-Frame-Options

Header set X-Frame-Options "SAMEORIGIN"

## Cabecera X-Content-Type-Options para evitar que se carguen hojas de estilo o scripts maliciosos

# X-Content-Type-Options

Header set X-Content-Type-Options "nosniff"

# Control Cross-Domain Policies

# Header set X-Permitted-Cross-Domain-Policies "master-only"

## Cabecera Content-Security-Policy

# Header set Content-Security-Policy "script-src 'self'"

# Referrer-Policy

Header set Referrer-Policy "same-origin"

# Features-Policy

# Header set Feature-Policy "geolocation 'self'; vibrate 'none'"

# Permissions-Policy

Header set Permissions-Policy "camera=(), microphone=(), geolocation=(), fullscreen=()"

</IfModule>

# Disable server signature

Header set ServerSignature "Off"

Header set ServerTokens "Prod"

Ahora ha dejado de funcionar todo lo relacionado con Piwigo, pero ya no sé si quiero arreglarlo o mandarlo a la mierda.

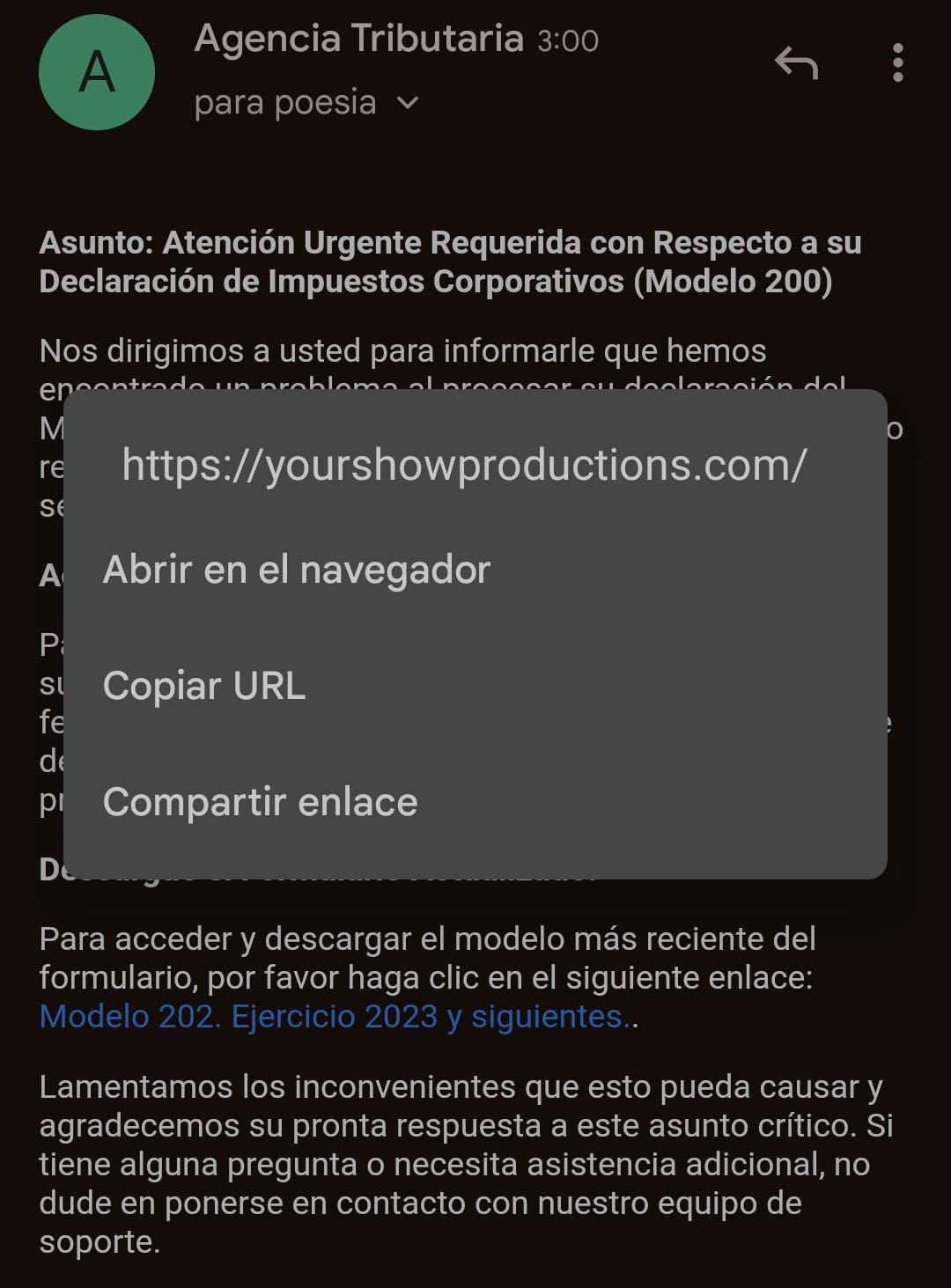

«ver en el navegador» (enlazado a http://XXXXXXhttp.extrajudicialmbajadas.comXXXXX/judicial, pero sin las XXXX)

«ver en el navegador» (enlazado a http://XXXXXXhttp.extrajudicialmbajadas.comXXXXX/judicial, pero sin las XXXX)